Seguimos con algunos retos de la pagina Hackthis ,esta vez vamos a hacer Real 3, Crypto 5 y Crypto 6;

Veamos el codigo fuente de la pagina, primero para ver si encontramos algo;

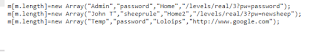

Encontramos un archivo .js, escondido en el codigo fuente y nos dice algo asi;

Se ve que estos datos estan encriptados, pero busquemos si hay algun archivo escondido mas;

La pagina tenia escondido un .js llamado members;

CRYPTO 5;

Modo reverse; buscamos en nuestro amigo google; + substitucion

CRYPTO 6:

Bajamos el archivo, de seguro tiene que ver con algo stegano; usaremos el programa audacity;

Buscando en google di con diccionario Maya;

reemplazamos y walaaa;