seguimos con los retos, esta vez de la pagina wechall, vamos a resolver este reto stegano y un reto web, vamos por ellos;

Stegano Caterpillar;

La imagen es la siguiente;

Y nos dicen que este es reto es muy fácil, bueno como siempre primero vemos el editor hexadecimal, no hay nada, bastante horas después se me ocurrió extraer los pixeles ya que es una imagen muy chica, con el programa "ColorPic" bastante decente y tiene un zoom bastante bueno para ver los pixeles. Bueno programo un pequeño script en python 3, para que me diera los caracteres imprimibles y ojala obtenga una respuesta, pero nada;

Tal vez me saltaba algo que no veía, y empece de nuevo, a ver con el programa colorpic veia el RGB, HSV-HSB, bueno y empece a ver que HSB me daba caracteres imprimibles y empece con mi programa a anotarlos;

Reto PhpmyAdmin

Bueno un reto web, hay que buscar el phpmyadmin de esta web llamada wechall, primero intentamos como wechall/phpmyadmin;

Bueno la segunda forma en que se conoce a phpmyadmin y no sabia era pma, vamos a wechall/pma;

La gran pista que nos tiro al final subdominio, fue la clave para encontrar la respuesta pma.wechall.net;

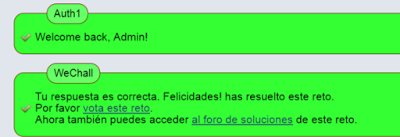

y walaaa retos pasados;