lo primero es ver es buscar la imagen en google imagenes, o tal vez visitar nuestra herramienta favorita en estos casos, tineye.com;

vamos a tineye.com, cargamos la imagen y vemos los resultados;

buscamos y bajamos cualquiera de estas tres que estan ahi;

segundo paso hay que comparar las imagenes en un editor hexadecimal, yo ocupe hexWorkshop.

ahi puedes ver la utilidad que tiene este editor para comparar archivos, mas abajo sale mas detalle;

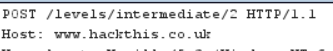

y pinchamos en replaced, nos guiara a la respuesta;

y walaaa reto pasado;